Crash Games

Il existe de nombreuses façons de jouer aux jeux d'argent. Vous pouvez vous rendre dans un casino et jouer aux machines à sous ou aux jeux de table, ou vous pouvez jouer à des jeux de hasard pour de l'argent en ligne. De nombreuses personnes aiment également jouer à des jeux comme le poker ou le blackjack. Enfin, il y a ceux qui aiment jouer en pariant sur les sports.

Qu'est-ce que les crash games for money ?

Les Crash Games (Quick Money Games en ligne) sont un nouveau type de jeu d'argent qui devient très populaire. Il s'agit essentiellement d'un jeu dans lequel vous pariez sur le temps qui s'écoulera avant que la monnaie virtuelle ne s'effondre. Si vous pensez que le prix de la monnaie va chuter dans la minute qui suit, vous pouvez parier dessus, et si c'est le cas, vous gagnez.

Crash Games

En général, jouer au crash pour de l'argent peut être très risqué. Vous pouvez facilement perdre tout votre argent si vous ne faites pas attention. Mais si vous êtes prêt à prendre ce risque, cela peut être très amusant. Les jeux rapides ne servent pas seulement à gagner de l'argent, mais aussi à nouer des relations avec d'autres participants, à la fois pendant le jeu et sur les canaux de télégrammes. Les communautés de fans et d'amateurs de jeux de crash s'agrandissent de jour en jour : les joueurs partagent à la fois leurs expériences et leurs stratégies pour jouer au crash et gagner, trouver les meilleurs sites de crash pour gagner de l'argent et les partager dans les messages.

Si vous envisagez d'essayer le Crash Gambling, vous devriez absolument lire notre revue. Nous vous dirons tout ce que vous devez savoir sur cette nouvelle façon de jouer.

Jeu de crash pour de l'argent

Comment fonctionne le crash-betting ?

Pour commencer à jouer à des jeux instantanés, vous devez d'abord trouver un bon site qui les propose. Une fois que vous aurez trouvé un site, vous devrez créer un compte et y déposer de l'argent. Presque tous les sites de casino en ligne offrent la possibilité d'essayer les jeux instantanés dans une version de démonstration et, après avoir acquis de l'expérience, de placer des paris.

Vous pouvez alors commencer à parier sur le temps qu'il faudra pour que la monnaie virtuelle s'effondre. Plus le temps est long, plus vous pouvez gagner d'argent. Mais si elle s'effondre trop rapidement, vous risquez de tout perdre.

Il est important de se rappeler que tout jeu Crash pour de l'argent comporte un risque. Vous pouvez facilement perdre tout votre argent si vous ne faites pas attention. Assurez-vous donc de bien comprendre tous les risques avant de commencer.

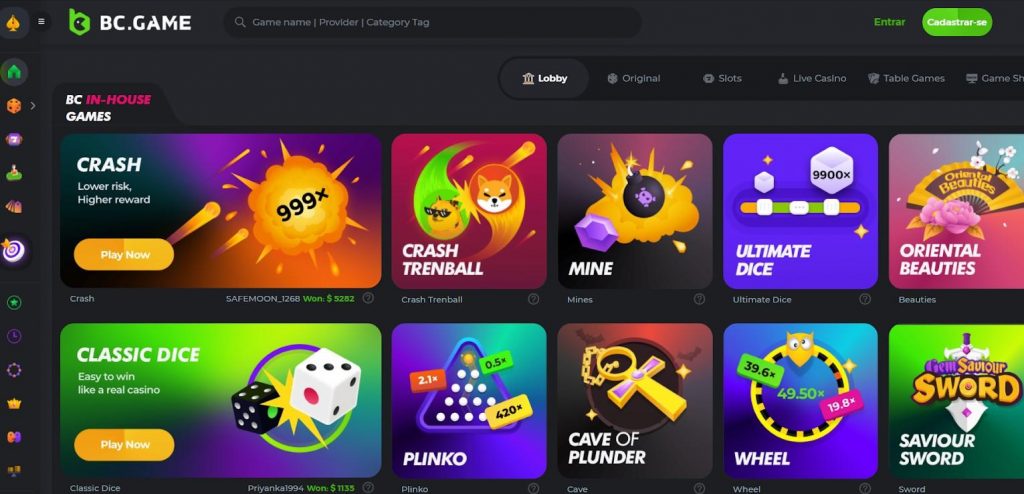

Les 5 meilleurs sites de casino en ligne avec des jeux de crash pour de l'argent

Si vous êtes à la recherche d'un bon site pour jouer de l'argent rapide, vous devriez absolument consulter nos critiques. Nous vous dirons tout ce que vous devez savoir sur les meilleurs sites pour cette nouvelle forme de jeu.

1Win Casino

1WIN est un site de paris bien connu qui offre des possibilités de jeu. Sur le site, vous pouvez jouer à Aviateur de Spribe - le jeu de crash le plus populaire à ce jour. Aviator attire l'attention non seulement par son interface colorée, mais aussi par un RTP de 97 % et des multiplicateurs de gains élevés. 1vin vous permet de tester le jeu Aviator en mode démo et de miser de l'argent réel à des cotes réelles avec la possibilité de retirer vos gains de crash le plus rapidement possible.

Casino Pin-Up

Une large gamme de produits de casino, de paris sportifs et de croupiers en direct est disponible à l'adresse suivante Pin-Up Casinoqui a été lancé en 2019. Pin Up peut également être qualifié de crash de casino : les nouveaux jeux d'argent rapide apparaissent sur le site presque immédiatement après leur lancement.

Les clients peuvent désormais jouer à une large sélection de 12 fournisseurs de logiciels avec un portefeuille de plus de 1 200 jeux de premier ordre. Selon votre lieu de résidence, il peut y avoir des restrictions sur les produits et les services.

Pin-Up Casino est autorisé et réglementé par l'Electronic Gaming Authority de Curaçao. Outre l'anglais, le casino permet aux joueurs de changer la langue du site Web en russe, portugais, allemand, espagnol, turc, ukrainien, finlandais, norvégien et suédois.

Casino TrustDice

Plate-forme de jeux de hasard TrustDiceLe meilleur jeu de casinos en ligne s'appelle Dice et utilise la technologie de la blockchain Trustless. Le meilleur jeu de casino cash crash s'appelle Dice. Le site est basé sur des contrats intelligents sur la blockchain EOS, ce qui le rend fiable et équitable.

Aucune inscription ou dépôt n'est nécessaire pour jouer sur le site. Vous pouvez utiliser n'importe quel portefeuille EOS pour vous connecter et commencer à jouer. Le site dispose également d'une section où vous pouvez obtenir des EOS gratuits pour jouer.

Le casino est un site entièrement numérique qui possède également sa propre crypto-monnaie, TXT, qui utilise un modèle économique innovant pour inciter les déposants Trust. Le casino propose une large gamme de jeux, notamment le craps, le blackjack, le baccarat et plus encore.

Le site web propose également sa propre sélection. Une version du jeu Dice and Crash est en cours de développement, ainsi que plusieurs autres jeux, notamment des jeux de cartes.

Casino Bustabit

Bustabit - est un site de jeu en ligne où vous pouvez parier sur la valeur de la monnaie virtuelle, de la même manière que vous pariez sur le marché boursier.

La valeur de la monnaie virtuelle fluctue constamment et vous pouvez effectuer un retrait à tout moment si vous pensez qu'elle va s'effondrer. Toutefois, si vous attendez trop longtemps, la valeur peut s'effondrer avant que vous n'encaissiez et vous pouvez tout perdre.

Casino Crashino

Crashino - est un nouveau crash casino qui propose une forme unique de jeu appelée Crash Gambling. Dans cette forme de jeu, vous pariez sur le temps qu'il faudra pour que la monnaie virtuelle s'effondre. Plus le temps est long, plus vous pouvez gagner d'argent. Mais si elle s'effondre trop rapidement, vous risquez de tout perdre.

Jeux d'argent rapide

Les meilleurs jeux de hasard

Si vous voulez trouver les meilleurs jeux de hasard, vous devez absolument consulter nos critiques. Nous vous dirons tout ce que vous devez savoir sur les meilleurs jeux pour cette nouvelle forme de jeu.

Jouer à l'aviateur

Le but du jeu 1win Aviator est d'avoir le temps de placer une ou deux mises avant que l'avion ne décolle. Le multiplicateur est affiché sur l'écran devant vous. S'il atteint x1 000 avant le décollage de l'avion, vos gains seront multipliés par 1 000. Si l'avion décolle avant que le multiplicateur n'atteigne x1 000, vous perdrez votre mise.

La difficulté du jeu réside dans le fait qu'il est impossible de prédire quand l'avion décollera, c'est pourquoi les joueurs investissent souvent tôt pour éviter d'éventuelles pertes. Le jeu d'argent Aviator se termine lorsque l'avion décolle ou si le multiplicateur atteint x1 000 avant cette date.

Jeu JetX

JetX est un nouveau cash game similaire à Aviator, mais avec quelques différences. В JetX vous pariez sur le temps que mettra le jet à décoller. La différence est que dans ce jeu, vous pouvez voir un compte à rebours pour le moment où l'avion décollera.

Il est donc un peu plus facile de prévoir le moment du paiement, mais cela reste très risqué. Si le chronomètre s'arrête avant que vous n'ayez eu le temps d'encaisser, vous perdrez votre mise.

Les jeux de hasard sont une nouvelle forme de jeu excitante qui devient de plus en plus populaire. Si vous êtes à la recherche des meilleurs jeux d'argent, n'hésitez pas à consulter nos critiques. Nous vous aiderons à trouver les meilleurs jeux.

Jeu F777 Fighter

F777 Fighter est un nouveau jeu similaire à JetX, mais avec une particularité importante. Dans ce jeu, vous pariez sur le moment où un avion de chasse s'écrasera.

Il s'agit évidemment d'un pari très risqué, mais si vous gagnez, vous pouvez obtenir un très gros gain. L'inconvénient est que si l'avion ne s'écrase pas, vous perdez l'intégralité de votre mise.

Si vous êtes à la recherche d'une nouvelle façon de jouer, ne manquez pas de jeter un coup d'œil au F777 Fighter. C'est certainement l'un des paris les plus uniques et les plus risqués que vous puissiez faire.

Jeu de pari Zeppelin

Zeppelin est l'un des jeux de casino gratuits les plus agréables disponibles aujourd'hui. Le jeu de crash Zeppelin peut être joué dans n'importe quel casino sans inscription ni adhésion !

Le but du jeu Zeppelin est de placer un pari et de choisir la somme d'argent que vous êtes prêt à risquer. Ensuite, au fur et à mesure que le zeppelin s'élève, vous devez surveiller le multiplicateur et encaisser votre mise lorsqu'il vous semble suffisamment élevé. Cependant, si vous attendez trop longtemps, le zeppelin risque d'exploser et vous perdrez toute votre mise.

C'est un jeu très risqué, mais si vous gagnez, il peut vous rapporter de gros bénéfices. Si vous êtes à la recherche d'une nouvelle façon de jouer, ne manquez pas de jeter un coup d'œil à Zeppelin.

Lucky Jet

Une nouvelle version de l'ancien jeu d'aviateur connu sous le nom de "Lucky Jet" a été publiée par une société de jeux relativement jeune fondée en 2014, appelée Gaming Corps.

Ils proposent une variété de jeux de machines à sous, des multiplicateurs et d'autres nouveautés.

Lucky Jet - est un jeu pour les casse-cou. Dans ce jeu, il vous faudra soit beaucoup de chance, soit des nerfs d'acier.

Le principe du jeu est similaire à celui du jeu Aviator original : vous pariez sur le moment où l'avion va décoller,

Le jeu commence à partir de zéro, et une fois que vous avez fait vos mises, le jeu commence, et ensuite c'est à vous de jouer !

Jouer à l'aviateur

Comment choisir un crash game pour de l'argent ?

De nombreux facteurs doivent être pris en compte lors du choix d'un jeu de hasard :

- Vous devez prendre en compte les risques, les récompenses potentielles et l'ensemble du jeu.

- Le jeu de hasard est une forme de jeu très risquée. Avant de commencer à jouer, vous devez donc vous assurer que vous êtes à l'aise avec les risques. Si vous n'êtes pas à l'aise avec les risques, vous devriez trouver une autre forme de jeu qui vous convienne mieux.

- Les avantages potentiels sont également importants. Vous devez mettre en balance les avantages potentiels et les risques pour savoir si vous devez le faire. Si les avantages potentiels sont suffisamment importants, le risque peut en valoir la peine.

- Enfin, il faut tenir compte de la jouabilité globale. Certains jeux sont plus excitants que d'autres, et certains dépendent plus de la chance que d'autres. Vous devez trouver un jeu auquel vous aimez jouer et dans lequel vous vous sentez à l'aise.

Si vous tenez compte de tous ces facteurs, vous pourrez trouver le jeu de hasard qui vous convient.

Comment joue-t-on aux jeux de collision ?

Il existe plusieurs façons de jouer à des jeux de hasard pour de l'argent afin d'obtenir non seulement de l'adrénaline, mais aussi des gains.

La méthode la plus populaire consiste simplement à parier sur le moment où le marché va s'effondrer. Il s'agit d'une forme de jeu très risquée, mais qui peut rapporter de gros bénéfices en cas de victoire.

Une autre façon populaire de jouer consiste à parier sur l'équipe qui gagnera un match donné. Il s'agit également d'un type de jeu très risqué, mais qui peut s'avérer très rentable en cas de victoire.

Enfin, vous pouvez également parier sur la durée d'un jeu particulier. Il s'agit là aussi d'un type de jeu très risqué, mais qui peut s'avérer très gratifiant en cas de victoire.

Quelle que soit la façon dont vous choisissez de jouer, vous devez être très prudent et vous assurer que vous comprenez tous les risques avant de commencer à jouer. Si vous n'êtes pas satisfait des risques, vous devriez trouver une autre forme de jeu qui vous convienne mieux.

Jeux d'argent rapide en ligne

Jeu de collision avec les crypto-monnaies

Les crypto-monnaies sont une nouvelle façon passionnante de jouer, et elles sont parfaites pour les jeux de hasard.

Les crypto-monnaies sont très volatiles, ce qui signifie que le marché peut s'effondrer à tout moment. Elles sont donc idéales pour les jeux d'argent.

Un autre avantage des crypto-monnaies est qu'elles sont très faciles à utiliser. Vous pouvez les utiliser pour parier sur n'importe quel type de jeu et vous n'avez pas à vous soucier des taux de change ou d'autres frais.

Enfin, les crypto-monnaies sont également très sûres. Vous n'avez pas à craindre que votre argent soit volé ou piraté lorsque vous l'utilisez pour jouer.

Si vous êtes à la recherche d'une nouvelle façon de jouer, vous devriez certainement considérer les crypto-monnaies. Elles sont idéales pour les jeux de hasard et offrent de nombreux avantages par rapport aux méthodes de jeu traditionnelles.

Jeux instantanés : conseils et astuces

Voici quelques conseils et astuces que vous pouvez utiliser pour augmenter vos chances de gagner aux jeux à argent fictif :

- Être conscient des risquesLe jeu Crash est un type de jeu très risqué. Avant de commencer à jouer, vous devez donc vous assurer que vous êtes à l'aise avec les risques. Si vous n'êtes pas à l'aise avec les risques, vous devriez trouver un autre type de jeu qui vous convienne mieux.

- Évaluer les avantages potentielsLes avantages et les risques : Vous devez évaluer les avantages potentiels par rapport aux risques pour savoir si vous devez le faire. Si les avantages potentiels sont suffisamment importants, le risque peut en valoir la peine.

- Trouvez un jeu auquel vous aimez jouerLes jeux de hasard : Certains jeux sont plus excitants que d'autres, et certains dépendent plus de la chance que d'autres. Vous devez trouver un jeu auquel vous aimez jouer et dans lequel vous vous sentez à l'aise.

- Soyez prudent et assurez-vous de bien comprendre les risquesLes jeux d'argent : Quelle que soit la façon dont vous choisissez de jouer, vous devez être très prudent et vous assurer que vous comprenez les risques avant de commencer à jouer. Si vous n'êtes pas satisfait des risques, vous devriez trouver une autre forme de jeu qui vous convienne mieux.

- Utiliser les crypto-monnaies: Les crypto-monnaies sont un nouveau moyen passionnant de jouer, et les jeux de casino crash proposent de plus en plus ce mode de paiement. Elles sont très volatiles, ce qui signifie que le marché peut s'effondrer à tout moment. Elles sont donc idéales pour les jeux d'argent. Un autre avantage des crypto-monnaies est qu'elles sont très faciles à utiliser. Vous pouvez les utiliser pour parier sur n'importe quel jeu d'argent et vous n'avez pas à vous soucier des taux de change ou d'autres frais. Enfin, les crypto-monnaies sont également très sûres. Vous n'avez pas à craindre que votre argent soit volé ou piraté lorsque vous les utilisez pour jouer.

Suivez ces conseils pour augmenter vos chances de gagner aux jeux de hasard. Rappelez-vous que le jeu de hasard est un type de jeu très risqué, donc avant de commencer à jouer, vous devez vous assurer que vous êtes à l'aise avec les risques. Si vous n'êtes pas à l'aise avec les risques, vous devriez trouver un autre type de jeu qui vous convienne mieux. Bonne chance !

Jeu de crash pour de l'argent

Stratégies et systèmes de paris

Il n'existe pas de méthode infaillible pour gagner aux jeux d'argent, mais certaines stratégies et certains systèmes de paris peuvent être utilisés pour augmenter les chances de gagner.

Le système Martingale - est une stratégie de pari populaire qui peut être utilisée dans les jeux d'argent. Ce système consiste à doubler sa mise après chaque perte pour finalement récupérer ses pertes et faire un bénéfice

L'inconvénient de ce système est qu'il peut être très risqué et que vous pouvez rapidement perdre beaucoup d'argent si vous n'avez pas de chance.

Une autre stratégie de pari est Système de FibonacciCe système est moins risqué que le système Martingale, mais il peut l'être si vous n'avez pas de chance. Ce système est moins risqué que le système Martingale, mais il peut être risqué si vous n'avez pas de chance.

Il existe également un certain nombre de systèmes de paris qui peuvent être utilisés pour parier sur certains numéros. Ces systèmes sont basés sur l'idée que certains numéros ont plus de chances d'échouer que d'autres.

Certaines personnes aiment également utiliser leur intuition dans les jeux de hasard, ce qui peut parfois leur permettre de gagner beaucoup d'argent. Il s'agit toutefois d'une stratégie très risquée, qui ne doit être utilisée que si vous êtes à l'aise avec le risque.

Rappelez-vous qu'il n'y a pas de moyen sûr de gagner dans un jeu de crash. Cependant, vous pouvez augmenter vos chances de gagner en utilisant des stratégies et des systèmes de paris. Cependant, soyez prudent, car ces stratégies peuvent être très risquées. Bonne chance !

Le bilan

Le Crash Gambling est une forme de jeu très risquée, et vous devez vous assurer que vous êtes à l'aise avec les risques avant de commencer à jouer. Si vous n'êtes pas à l'aise avec les risques, vous devriez trouver une autre forme de jeu qui vous convienne mieux. Bonne chance !

FAQ

Les crash money games sont-ils légaux ?

Cela dépend de votre juridiction. Dans certaines juridictions, les jeux d'argent sur la vitesse (jeux d'argent en cas d'accident) sont légaux et dans d'autres, ils ne le sont pas. Vous devez vérifier la législation locale pour savoir si les jeux d'argent en cas d'accident sont légaux dans votre région.

Les crash games sont-ils sûrs ?

Les jeux de hasard sont une forme de jeu très risquée et vous pouvez rapidement perdre beaucoup d'argent si vous ne faites pas attention. Vous ne devez jouer qu'avec de l'argent que vous pouvez vous permettre de perdre et vous devez être conscient des risques avant de commencer à jouer.

Quelles sont les meilleures stratégies pour gagner aux jeux de hasard ?

Il n'existe pas de méthode infaillible pour gagner des jeux rapides, mais certaines stratégies et certains systèmes de paris peuvent être utilisés pour augmenter vos chances de gagner.

Puis-je gagner de l'argent réel sur Crash Gambling ?

Oui, vous pouvez gagner de l'argent réel dans les jeux de crash. Cependant, vous pouvez aussi perdre beaucoup d'argent rapidement si vous n'êtes pas prudent. Assurez-vous de jouer avec de l'argent que vous pouvez vous permettre de perdre et soyez conscient de tous les risques avant de commencer à jouer.

Les jeux d'argent créent-ils une dépendance ?

Oui, les jeux d'argent peuvent créer une dépendance. Si vous ne faites pas attention, vous pouvez perdre rapidement beaucoup d'argent.